Abyss Locker

Abyss Locker yazılımı, kuruluşa yönelik saldırılarda VMware’in ESXi sanal makine platformunu hedef alan bir Linux şifreleyicisi geliştirilen en son yazlımlardandır.

Daha iyi kaynak yönetimi, performans ve felaket kurtarma için bireysel sunuculardan sanal makinelere geçerken, fidye yazılımı (ransomware) çeteleri VMware’in ESXi platformu hedeflemeye odaklanan şifreleyiciler geliştirdiler.

VMware ESXi’nin en popüler sanal makine platformlarından biri olması nedeniyle, neredeyse her fidye yazılımı (ransomware) çetesi, bir cihazdaki tüm sanal sunucuları şifrelemek için Linux şifreleyicilerini piyasaya sürmeye başladılar.

Linux fidye yazılımı (ransomware) şifreleyicilerini kullanan ve çoğu VMware ESXi’yi hedef alan diğer fidye yazılımı operasyonları arasında Akira, Royal, Black Basta, LockBit, BlackMatter, AvosLocker, REvil, HelloKitty, RansomEXX ve Hive yer almaktadır.

Abyss Locker, saldırılarda şirketleri hedef almaya başladığı Mart 2023’te başlatıldığına inanılan nispeten yeni bir fidye yazılımı operasyonu oluduğuydu.

Diğer fidye yazılımı (ransomware) operasyonları gibi, Abyss Locker tehdit aktörleri de kurumsal ağları ihlal edip, çifte gasp amacıyla verileri çalarak ve ağdaki tüm sunucuların içlerini şifrelemektedir.

Çalınan veriler daha sonra fidye ödenmediği takdirde dosyaların sızdırılmasıyla tehdit edilecek bir koz olarak kullanılmaktadır. Çalınan dosyaları sızdırmak için tehdit aktörleri, şu anda kurbanların listelendiği ‘Abyss-data’ adında bir Tor veri sızıntısı sitesi oluşturmuşlardır.

Bu grup bir şirketten 35 GB’a kadar, başka bir şirkette ise 700 GB’a kadar veri çaldıklarını iddia etmektedirler.

VMware ESXi sunucularını hedefleme

Yürütülebilir dosyadaki dizelere baktıktan sonra, şifreleyicinin özellikle VMware ESXi sunucularını hedeflediği gözükmektedir.

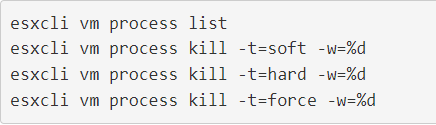

Aşağıdaki komutlardan da görebileceğiniz gibi, şifreleyici, önce mevcut tüm sanal makineleri listelemek ve ardından bunları sonlandırmak için ‘esxcli’ komut satırı VMware ESXi yönetim aracını kullanıyor.

Abyss Locker, sanal makineleri kapatırken ‘vm proses kill’ komutunu ve yumuşak, sert veya zorunlu seçeneklerden birini kullanıyor.

Yumuşak seçenek zarif bir kapatma gerçekleştirir, zor seçenek bir VM’yi hemen sonlandırır ve son çare olarak zorlama kullanmaktadır.

Şifreleyici, ilişkili sanal disklerin, anlık görüntülerin ve meta verilerin aşağıdaki uzantılara sahip tüm dosyaları şifreleyerek düzgün bir şekilde şifrelenmesine izin vermek için tüm sanal makineleri sonlandırır: .vmdk (sanal diskler), .vmsd (meta veriler) ve .vmsn (anlık görüntüler).

Fidye yazılımı(ransomware), sanal makineleri hedeflemenin yanı sıra cihazdaki diğer tüm dosyaları da şifreleyip ve “ .crypt “ uzantısını dosya adlarına ekleyecektir.

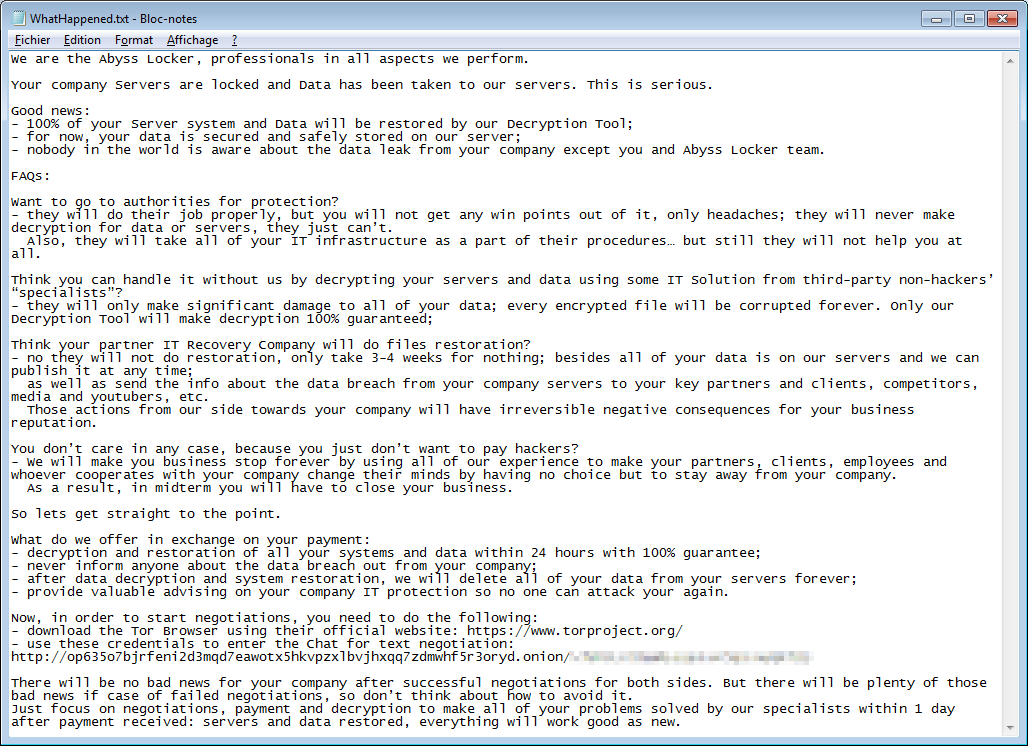

Şifreleyici, her dosya için fidye notu görevi gören .README_TO_RESTORE uzantılı bir dosya da oluşturur.

Bu fidye notu, dosyalara ne olduğu hakkında bilgi ve tehdit aktörünün Tor müzakere sitesine benzersiz bir bağlantı içerir. Bu site, yalnızca fidye yazılımı çetesiyle pazarlık yapmak için kullanılabilecek bir sohbet paneline sahip, barebone’lardan oluşuyor.

Fidye yazılımı uzmanı Michael Gillespie, Abyss Locker Linux şifreleyicisinin Hello Kitty’yi temel aldığını ve bunun yerine ChaCha şifrelemesini kullandığını belirmiştir.

Ancak bunun HelloKitty operasyonunun yeniden markalaşması mı olduğu yoksa Vice Society’de gördüğümüz gibi başka bir fidye yazılımı (ransomware) operasyonunun şifreleyicinin kaynak koduna erişim mi sağladığı bilinmemekte.

Ne yazık ki HelloKitty geçmişten beri güvenli bir fidye yazılımı (ransomware) olarak kullanılmış ve dosyaların ücretsiz olarak kurtarılmasını engellemiştir.

Comments are closed