Black Basta fidye yazılımı grubu

2022’de göreceli olarak gelen Black Basta fidye yazılımı grubu, fidye yazılımının (ransomware) ilk tespit edilmesinden sadece birkaç ay sonra araç setini yükselterek ve dünya çapındaki kurban sayısını artırarak adını duyurmak için hiç vakit kaybetmedi.

Black Basta, hizmet olarak fidye yazılımı (RaaS) olarak çalışan bir fidye yazılımı (ransomware) grubudur ve ilk olarak Nisan 2022’de tespit edilmiştir . O zamandan beri, çifte şantaj taktikleri kullanması ve saldırı cephaneliğini Qakbot truva atı ve PrintNightmare istismarı gibi araçları içerecek şekilde genişletmesiyle kanıtlandığı gibi, zorlu bir tehdit olduğu kanıtlandı .

Black Basta fidye yazılımının (ransomware) tespit edilmesi muhtemelen yakın zamanda keşfedilmesinden dolayı şu anda düşüktür. Çoğu modern fidye yazılımı gibi Black Basta da spreyle ve dua et (spray-and-pray) taktiklerine güvenmek yerine kurbanlarını seçme konusunda daha hedefe yönelik bir yaklaşıma sahip. Ancak kötü amaçlı yazılım (malware) yazarlarının saldırı cephaneliğini artırma ve yeni bir Linux yapısı geliştirme hızı, arkasında ortaya çıkan fidye yazılımı (ransomware) çetesinin daha fazla araştırılmasını gerektiriyor.

Kuruluşların Black Basta hakkında bilmesi gerekenler

Black Basta fidye yazılımı (ransomware) grubu, bu yılın başlarında büyük çaplı ihlallerde bulunduğunu iddia ettikten sonra hızla ün kazandı. 20 Nisan 2022’de “Black Basta” adlı bir kullanıcı, fidye yazılımı (ransomware) saldırılarından elde edilen kârdan pay almak karşılığında yer altı forumlarında kurumsal ağ erişim kimlik bilgilerini aradı. Özellikle kullanıcı, Avustralya, Kanada, Yeni Zelanda, Birleşik Krallık ve ABD dahil olmak üzere İngilizce konuşulan ülkelerdeki kuruluşların güvenliğini tehlikeye atabilecek kimlik bilgileri pazarındaydı .

İki gün sonra Amerikan Dişhekimleri Birliği (ADA), birden fazla sistemin kapatılmasına yol açan bir siber saldırıya uğradı . ADA’dan çalındığı iddia edilen veriler, saldırıdan yalnızca 96 saat sonra Black Basta sızıntı sitesinde yayınlandı.

Daha önce fidye yazılımı (ransomware) grubunun, kurbanlarının ağlarına sızmak için satın alınan veya çalınan kurumsal ağ erişim bilgilerini kullandığı varsayılırken, 72 saatlik bir zaman dilimi içinde izlenen başka bir örnek kümesine ilişkin analizimiz, Qakbot truva atı ile Black arasında olası bir korelasyon olduğunu gösteriyor. Basta fidye yazılımı. Black Basta gelişmeye devam etti ve Haziran ayında VMware ESXi sanal makinelerini şifreleyen fidye yazılımının Linux yapısı keşfedildi.

İlginçtir ki fidye yazılımı (ransomware) grubu, kötü amaçlı yazılımlarını rastgele dağıtmıyor gibi görünüyor. Black Basta’nın operatörlerinin ağ erişim kimlik bilgileri edinmek için yer altı pazarlarına yönelmesi ve her Black Basta yapısına benzersiz bir kimliği sabit kodlamış olması, fidye yazılımının (ransomware) bir işletme olarak nasıl çalıştığına dair olgun anlayışlarına ihanet ediyor. Black Basta yeni oluşturulmuş bir grup olsa da arkasındaki kişilerin deneyimli siber suçlular olması muhtemeldir.

Black Basta’nın operasyonları RaaS modeline dayandığından enfeksiyon zinciri hedefe göre değişiklik gösterebilir.

“Black Basta” adlı bir kullanıcının, kurumsal ağ erişim kimlik bilgileri arayan yer altı forumlarında paylaşımda bulunduğunu ve ödeme olarak saldırılarından elde edilen kârdan bir pay teklif ettiğini bildiriyor. Bu raporlar, her Black Basta yapısında benzersiz bir kimliğin sabit kodlanmış olması gerçeğiyle destekleniyor; bu da fidye yazılımı (ransomware) çetesinin kötü amaçlı yazılımlarını ara sıra dağıtmadığı anlamına da gelebilir.

İçeriye sızdıktan sonra kullandıkları yöntemler;

Black Basta, kötü amaçlı yazılımdan koruma uygulamalarını devre dışı bırakmak için PowerShell komutlarını içeren bir toplu komut dosyası kullanır.

Windows Defender ve Güvenlik Merkezi’ni devre dışı bırakmak için Grup İlkesi Nesnelerini (GPO’lar) kullanır.

Herhangi bir kötü amaçlı yazılım önleme uygulamasını atlatmak için kurbanın bilgisayarını güvenli modda yeniden başlatır.

Black Basta, ayrıcalıklı işlemler gerçekleştirmek ve Cobalt Strike işaretçisini (aka Cobeacon) veya diğer yükleri sunmak için PrintNightmare güvenlik açığından (CVE-2021-34527) yararlanmaktadır.

Black Basta, kimlik bilgilerini atmak için Mimikatz’ı kullanmaktadır.

Black Basta, fidye yazılımını ağdaki diğer uzak sistemlere yaymak için farklı araçlar ve kötü amaçlı yazılım parçaları kullanmaktadır:

BITS Yöneticisi

PsExec

Windows Yönetim Araçları (WMI)

RDP

Qakbot

Cobeacon

Black Basta, çalınan verileri yerleşik bir komuta ve kontrol (C&C) sunucusuna sızdırmak için Cobeacon’u kullanmaktadır.

Güvenliği ihlal edilmiş sistemlerden veri sızdırmak için Rclone’u kullanmatadırlar.

Black Basta, dosyaları şifrelemek için ChaCha20 algoritmasını kullanır. ChaCha20 şifreleme anahtarı daha sonra yürütülebilir dosyada bulunan genel bir RSA-4096 anahtarıyla şifrelenir.

Birden fazla Black Basta fidye yazılımı yapısı bulunmuştur.

Bir yapı, şifrelemeyi gerçekleştirmeden önce kurbanın sistemini büyük olasılıkla kaçırma amacıyla güvenli modda yeniden başlatır. Bu yapı aynı zamanda “Faks” hizmetini de değiştirerek güvenli modda ve hizmet düzeyinde erişimle çalışmasını sağlar.

Başka bir yapı, fidye yazılımının yalnızca duvar kağıdı tahrifatı, dosya şifreleme ve gölge kopyaların silinmesi gibi temel yeteneklerini içerir.

Yeni bulunan bir yapının yeni bir eklentisi var: teorik olarak fidye yazılımının şifreleme için bağlı tüm makineleri otomatik olarak hedeflemesine izin veren -bomb argümanı.

Fidye yazılımının Linux yapısı, şifreleme için sanal makinelerden gelen görüntülerin bulunduğu /vmfs/volumes klasörünü hedefliyor. Diğer klasörleri şifrelemek için fidye yazılımı aktörleri -forcepath argümanını içerir.

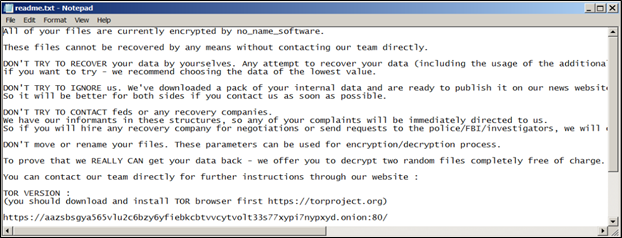

Black Basta, kurbanın duvar kağıdı olarak onları daha fazla ayrıntı içeren bir .txt dosyasına yönlendiren bir fidye yazılımı notu görüntüler.

Black Basta şu klasörlerdeki dosyaları şifrelemekten kaçınır:

$Geri Dönüşüm Kutusu

pencereler

Yerel ayarlar

Uygulama Verileri

bot

Dosya adlarında şu dizelerin bulunduğu dosyaların şifrelenmesini önler:

OUT.txt

NTUSER.DAT

benioku.txt (fidye notu)

dlaksjdoiwq.jpg ( %TEMP% klasöründe bulunan bir masaüstü duvar kağıdı )

fkdjsadasd.ico ( %TEMP% klasöründe bulunan, şifrelenmiş dosyalar için kullanılan bir simge )

Kurbanın makinesindeki şifrelenmiş bir klasöre .txt dosyası olarak bir fidye notu bırakır.

Comments are closed