Monti ransomware VMware ESXi Server

Monti fidye yazılımı(ransomware) çetesi, kurbanlarını veri sızıntısı sitelerinde yayınlamaya iki ay ara verdikten sonra, VMware ESXi sunucularını, hukuk ve devlet kuruluşlarını hedef almak için yeni bir Linux dolabı kullanarak geri dönmüşlerdi.

Monti’nin yeni şifreleme aracını analiz eden Trend Micro’daki araştırmacılar, bu aracın “diğer Linux tabanlı öncüllerinden önemli sapmalar” taşıdığını bulmuşlardır.

Monti fidye yazılımı (ransomware) önceki sürümleri ağırlıklı olarak (%99) Conti fidye yazılımından sızdırılan koda dayanıyordu ancak yeni fidye yazım kodları sadece %29 oluşturmakta.

Trend Micro’nun gözlemlediği önemli değişiklikler arasında şunlar yer almaktadır:

‘–size’, ‘–log’ ve ‘–vmlist’ parametrelerinin kaldırılması ve ESXi sanal makinelerini (VM’ler) daha incelikli ve daha olası bir şekilde sonlandırmak için yeni bir ‘-type=soft’ parametresinin eklenmesi.

Fidye yazımına ana bilgisayardaki belirli ESXi sanal makinelerini (VM’ler) atlama talimatı vermek için ‘–whitelist’ parametresinin eklenmiş.

Kullanıcı girişi sırasında fidye notu içeriğini görüntülemek için ‘/etc/motd’ ve ‘index.html’ dosyalarının değiştirilmesi.

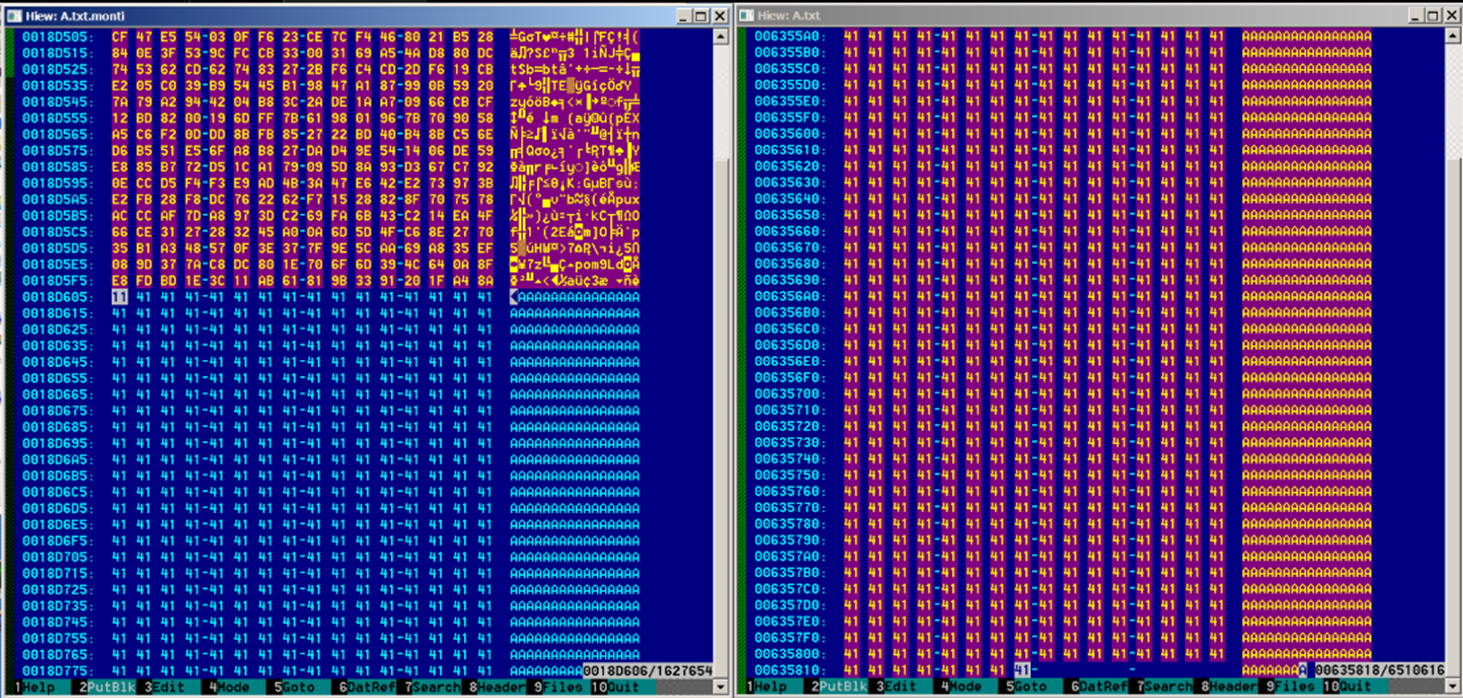

Artık “MONTI” bayt imzasını, şifreleme anahtarıyla ilgili ek 256 baytla birlikte şifrelenmiş dosyalara eklemekte.

Dosya boyutunun 261 baytın altında mı yoksa üzerinde mi olduğunu kontrol eder, daha küçük dosyaları şifreler ve daha büyük dosyalarda “MONTI” dizesinin varlığını kontrol eder. Dize eksikse dosyaları şifrelemektedir.

Yeni varyant, Salsa20’yi kullanan önceki varyantın aksine, OpenSSL kütüphanesindeki AES-256-CTR şifreleme yöntemini kullanmaktadır.

Boyutu 1,048 MB ile 4,19 MB arasında olan dosyaların yalnızca ilk 100.000 baytı şifrelenirken, 1,048 MB’tan küçük dosyalar tamamen şifrelemektedir.

Boyutu 4,19 MB’ı aşan dosyaların içeriğinin bir kısmı, Sağa Kaydırma işlemiyle hesaplanacak şekilde şifrelenmektedir.

Şifrelenmiş dosyalara .MONTI uzantısını ekliyor ve işlediği her dizinde bir fidye notu (‘readme.txt’) oluşturmaktadır.

Araştırmacılar, kodun öne çıkan özelliklerinden birinin, tespitten kaçma yeteneğinin gelişmiş olması olduğunu ve bunun da Monti fidye yazılımı (ransomware) saldırılarını tanımlamayı ve azaltmayı daha zor hale getirdiğini söylemektedir

İlk olarak Haziran 2022’de MalwareHunterTeam tarafından tespit edilen ve bir ay sonra BlackBerry tarafından kamuya açıklanan Monti fidye yazılımı (ransomware), Ukraynalı bir araştırmacının yaptığı sızıntının ardından kodunun çoğunu kullandığı için Conti’nin bir kopyası olarak ortaya çıkmıştı.

Eylül 2022’de bir Intel471 raporu, aynı ilk ağ erişim yöntemlerine dayanarak Monti’nin Conti’nin yeniden markalaşması olasılığının arttığını vurgulamıştır.

Ancak saldırı hacminin nispeten düşük olması nedeniyle tehdit aktörü araştırmacıların çok fazla ilgisini çekmedi; Fortinet’in Ocak 2023’te hazırladığı ve Linux dolabının üstünkörü bir incelemesini sunan tek bir rapor vardır.

Çetenin üyeleri kendilerini siber suçlu veya yazılımlarının kötü niyetli olduğunu düşünmemektedirler. Kullandıkları araçları kurumsal ağlardaki güvenlik sorunlarını ortaya çıkaran yardımcı programlar olarak adlandırıyorlar ve saldırılarını penetrasyon testi olarak adlandırıp karşılığında para almak istemektedirler. Mağdur şirketler ödeme yapmazsa mağdurların adını veri sızıntısı sitesinde “Utanç Duvarı” adı verilen bir bölüm altında yayınlamaktadırlar.

Faaliyetlerini tanımlamak için kullanılan terimlere rağmen Monti ransomware (fidye yazılımı) grubu diğer fidye yazılımı (ransomware) çeteleri gibi davranarak şirket ağını ihlal edip, verileri çalarak fidye istemektedirler.

Comments are closed